2021CJB&CTFshow_RE_WP

2021CJB&CTFshow_RE_WP

比赛结束把最后一题补上了,这次RE就三题,T神的题目还是多看看,多学学。

ezmore

难度:易

PS:我是怀疑这题没出好,他的加密是一个直接的字符串比较,所以动调到后面就直接得到解了,exp都不需要写。

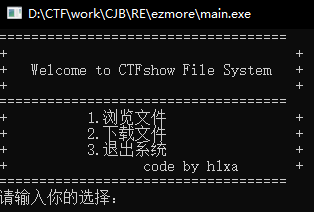

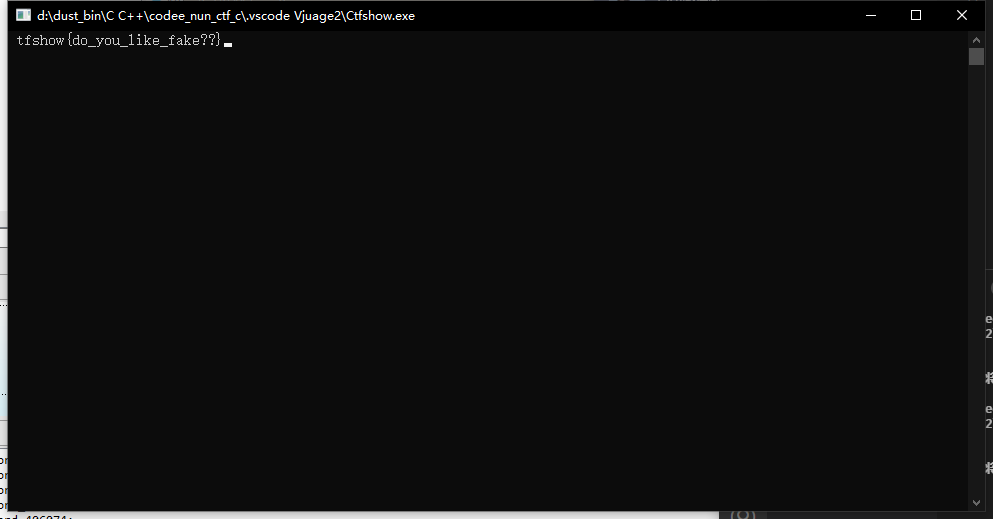

尝试运行:

看起来是个十分抱歉的UI

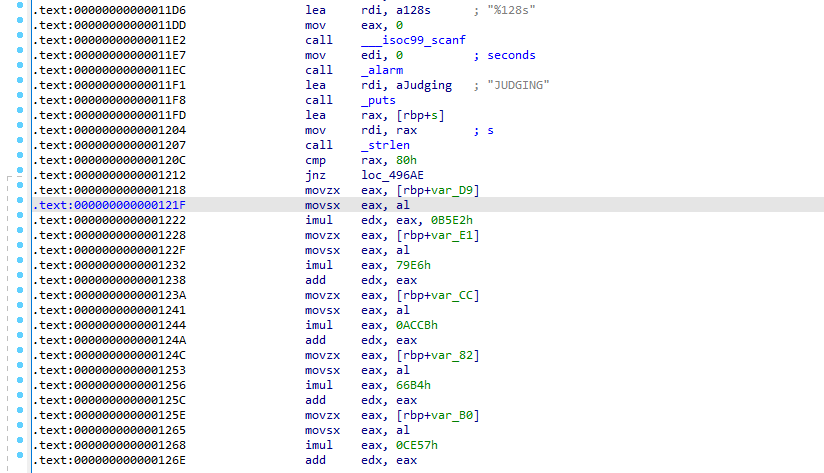

ida反编译后

1 | |

choice1里面没啥东西就是一堆输出

我们直接看到choice2

choice2里面应该能看到一句while

1 | |

这个两个比较应该是解题的关键,看到strcmpp这个函数

1 | |

看出来了,一堆臭加密, findcrypto先不急着用,直接看到后面是将我们的输入即str1直接与str2作比较,那我们直接动调到这里(已经验证tls等,没有反动调了)

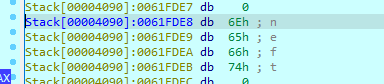

看眼str2

得到比较字符neft回到程序。

重新运行

得到hint neft的md5(我这个爱目第五想了半个小时,Google了半个小时,属实我脑瘫了)

得到flag ctfshow{fc425a880deaaa7ffe4777a6232c61a3}

autoRe

难度:N/A

#include<T神yyds>

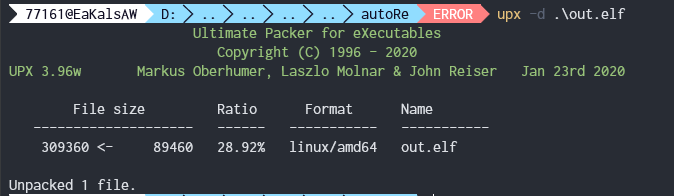

这题给了一个nc端口连进去,得到题目,给了一段臭长的base64 要求3s解出并返回解

1 | |

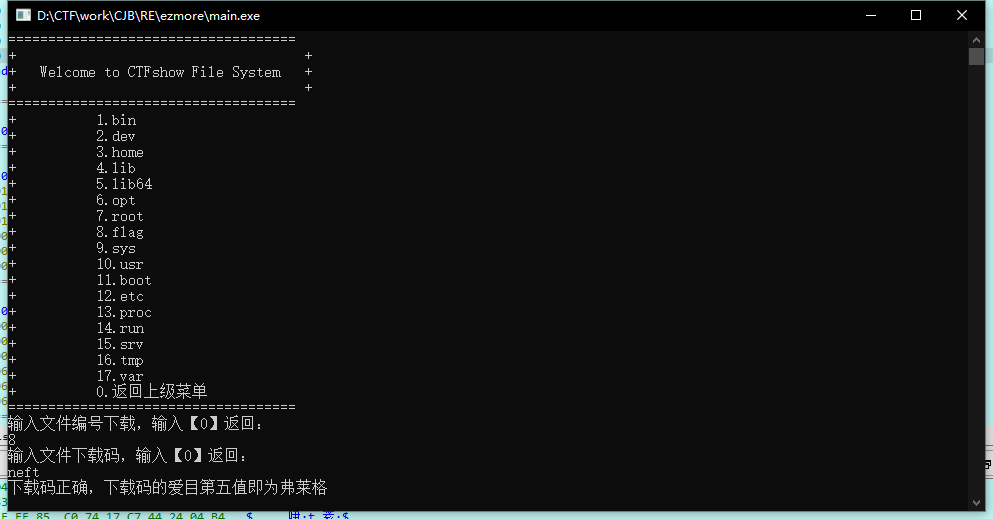

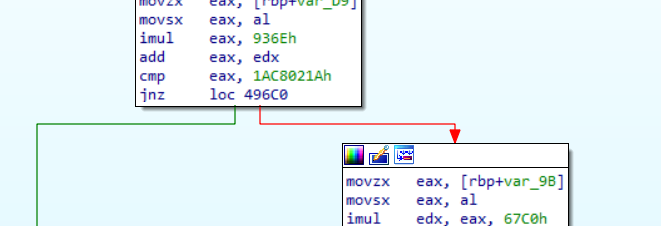

base64转文件,发现是个elf,然后点进去。

Q神言:函数这么少必有妖。

那这里直接upx一把梭。

运气好跑出来了。

这个臭长,但是挺好理解的。

这个就好理解了把

简单来说就是一个128的非齐次方程组

然后直接开始exp摁写(

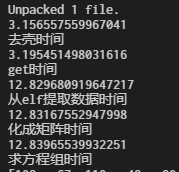

这里有个小插曲,原则上我们以为z3卡了时间,然后就在优化算法,最后找到矩阵求解的优化算法后,发现还是超时,直接梦回ACM

然后

发现是提取数据时间太长,所以优化了提取数据的方式,直接用切片取地址上的数据(这个方法其实不大好,但是想不出来了,死马当活马医,能出flag就是好方法👍😁

所以能不能z3一把梭,我也不知道(

exp:

1 | |

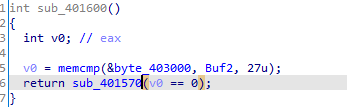

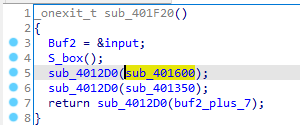

有手就行

难度:易

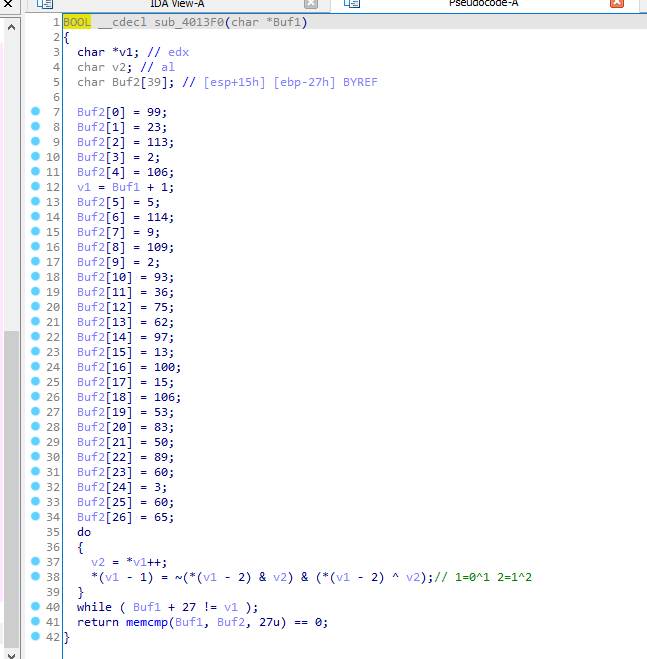

大经典,然后成功被骗

被有手就行了

然后其实真正的密文被转移了

看到密钥:keykeykey

然后还建立了S盒,直接rc4一把梭

发现不能解,后面还加了7 ,前面还被改rc4

整体不难

直接贴官方exp了(我自己的找不到了

exp:

1 | |

总结:

吃鸡杯这次re还是挺好玩(菜鸡)的。

T神那题还挺不错的,梦回ACM。

整体做得很开心,感谢CTFshow。

愿CTFshow办的越来越好(我还没买VIP

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!