BUU_RE

cBUU RE

simplerev

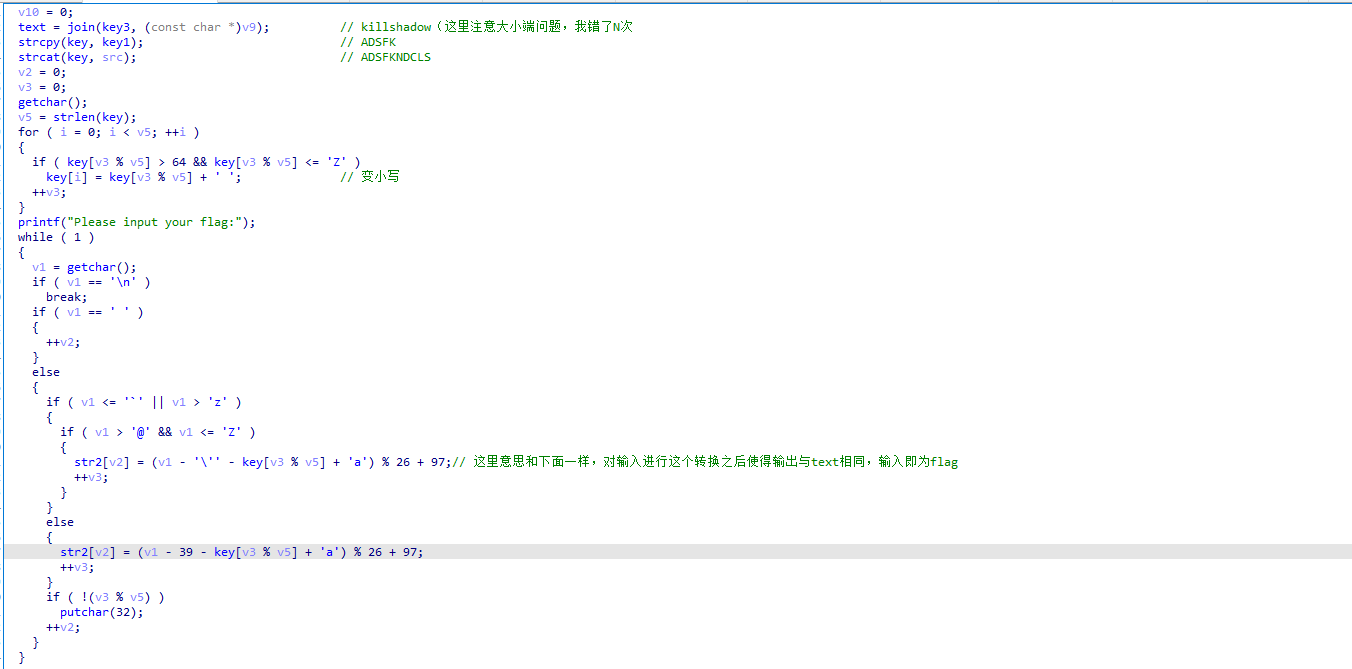

核心函数

脚本

1 | |

这里需要注意的是这个题目,他啊,是有问题的。

这里看到我只对大写做了判别,但其实大小写混写都是可以的。所以我怀疑这道题的答案应该是100(10的2次方)种,所以我觉得这题有点不讲武德。

刮开有奖

属实没看懂,mad

运行程序,然后我直接蒙了,拿鼠标挂了好久,我怀疑这是诈骗

然后还是ida打开,(没加壳

1 | |

很显然,main函数中这个应该是对话框的函数

打开DialogFunc看看

这里是主函数没有错了

逐一分析

首先一开头给input清空了位置,并且读入了字符,不难发现应该是八位

然后是一个

一个sort,

加上两个base64(不换表

结果就出来了

简单的注册器

payload:4b4zzzzzzzzzzzzzzzzzzzzzzzzzzzza

或者直接上脚本

1 | |

得到flag

flag{59acc538825054c7de4b26440c0999dd}

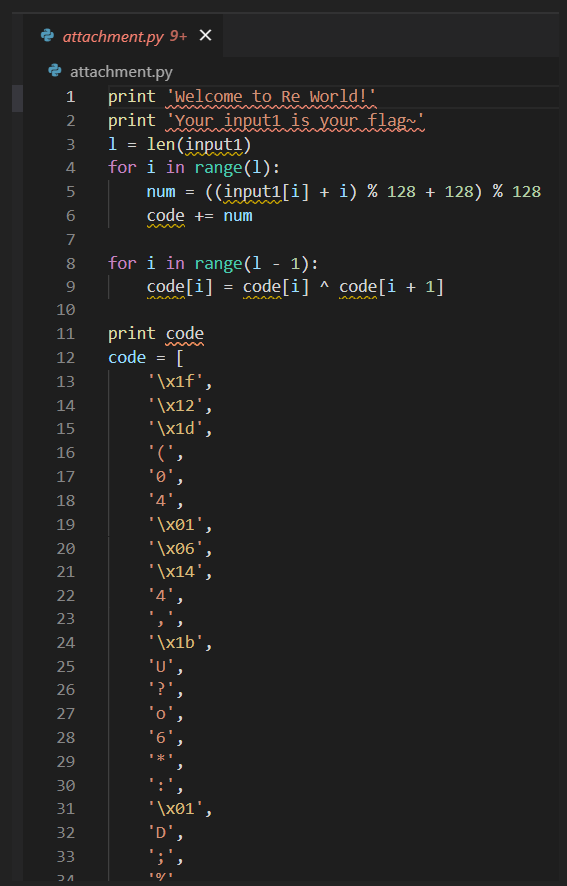

pyre

这题是真做的血压高

(自己的py水平有待提高

这个是pyc逆向后的源码,

显而易见,input应该就是flag了,然后code已经给出,先进行逐位相异或,然后对得到的code进行变换。

EXP:

1 | |

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!