Q_frost的五连鞭

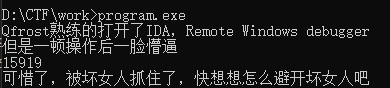

program

先给Q师傅负荆请罪,TMD WINSDK没装好。

1

先是打开题目

2

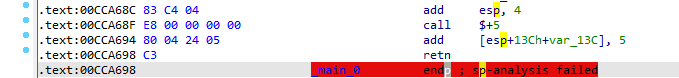

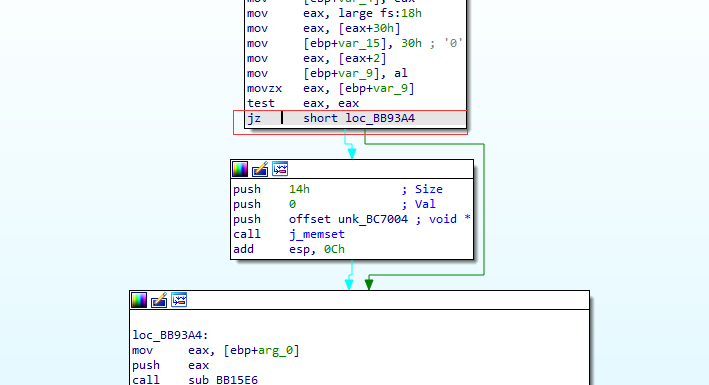

花指令

花指令1,这个是我没看出来的(粟神说真简单(还说是腾讯会议里的,裂了

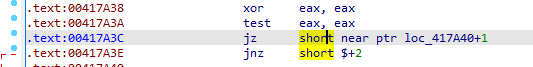

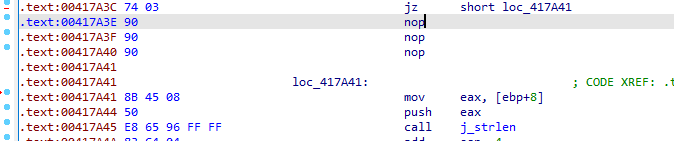

花指令2,jz和jnz的指向方向都是下一个函数,xor eax,eax必为0,所以直接patch掉。

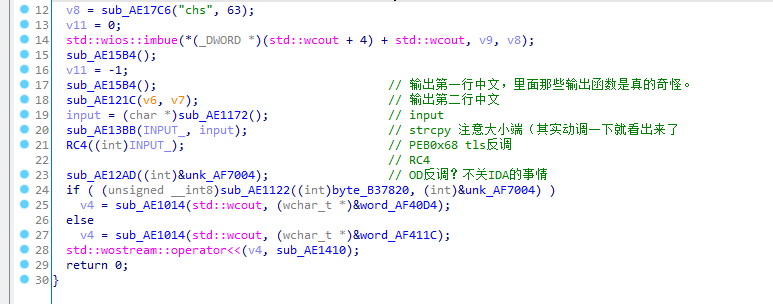

函数初步分析

看到RC4这个函数

这里看到那个tls里的PEB的0x68偏移的变量所在的全局变量byte_AF7000

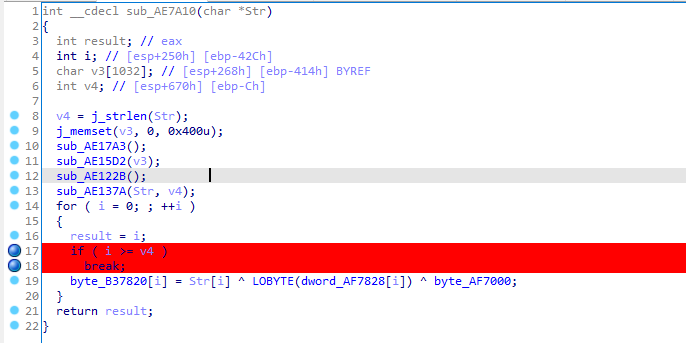

这里看到这个异或猜测是RC4

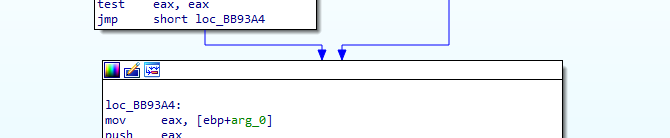

进到第一个和第二个函数

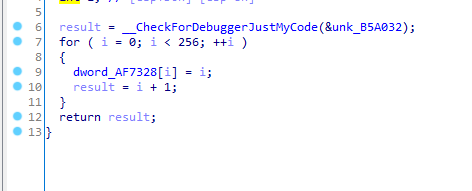

一看就是RC4的密钥流的init

这不是RC4我吃***

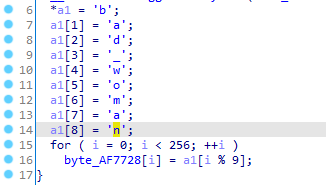

把密钥拓展到256

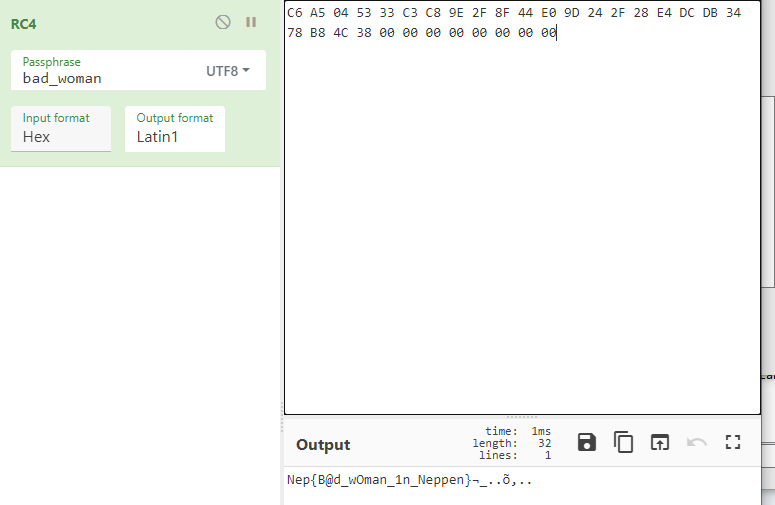

得到密钥为“bad_woman”

知道是RC4加密之后,已经获得密钥,现在只要知道密文就可以解密了

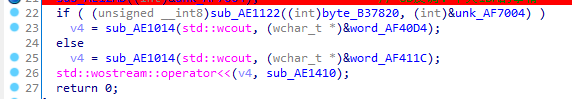

看到这个if应该就是密文比对了。

动调到这一行看到unk_AF7004的内容(PS:上面那行不管OD的函数会改变unk_AF7004的值,有坑。

动调的时候记得改变反调处的值(其实不改问题也不大,反调的参数只改变输入

这里其实直接F2修改那个全局变量还不行

这里修改jz为jmp

得到密文

解密即为flag

反思:

花指令==没学

腾讯会议没好好看

over

再次给Q神负荆请罪

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!